🇺🇸 Language

ما هو تقييم وتدقيق الأمن السيبراني؟

هما عمليتان تتعهد بهما المنظمات لتقييم فعالية تدابير الأمن السيبراني وضوابطه وممارساته والتحقق من صحتها. بينما يركز التقييم على تقييم الوضع الأمني العام وتحديد نقاط الضعف، ويركز التدقيق على تقييم الامتثال لمعايير أو لوائح أو تشريعات داخلية محددة

تقييم وتدقيق الأمن السيبراني

تقييم وتدقيق الأمن السيبراني

عناصر تقييم وتدقيق الأمن السيبراني

• تحديد المخاطر وتقييمها

• استعراض السياسات والإجراءات

• تقييم ضوابط الأمن السيبراني

• تقييم الضعف

• التأهب للاستجابة للحوادث

Implementing the ISO 27001 Information Security Management System:

• A systematic study of information security risks within the organization

taking into account threats, vulnerabilities and the effects resulting.

• Design and implement a coherent and comprehensive set of

information security controls, risk handling procedures unacceptable risks.

• Adopting a comprehensive information security system to ensure

that information security controls continue to meet the organization's information security needs on an ongoing basis.

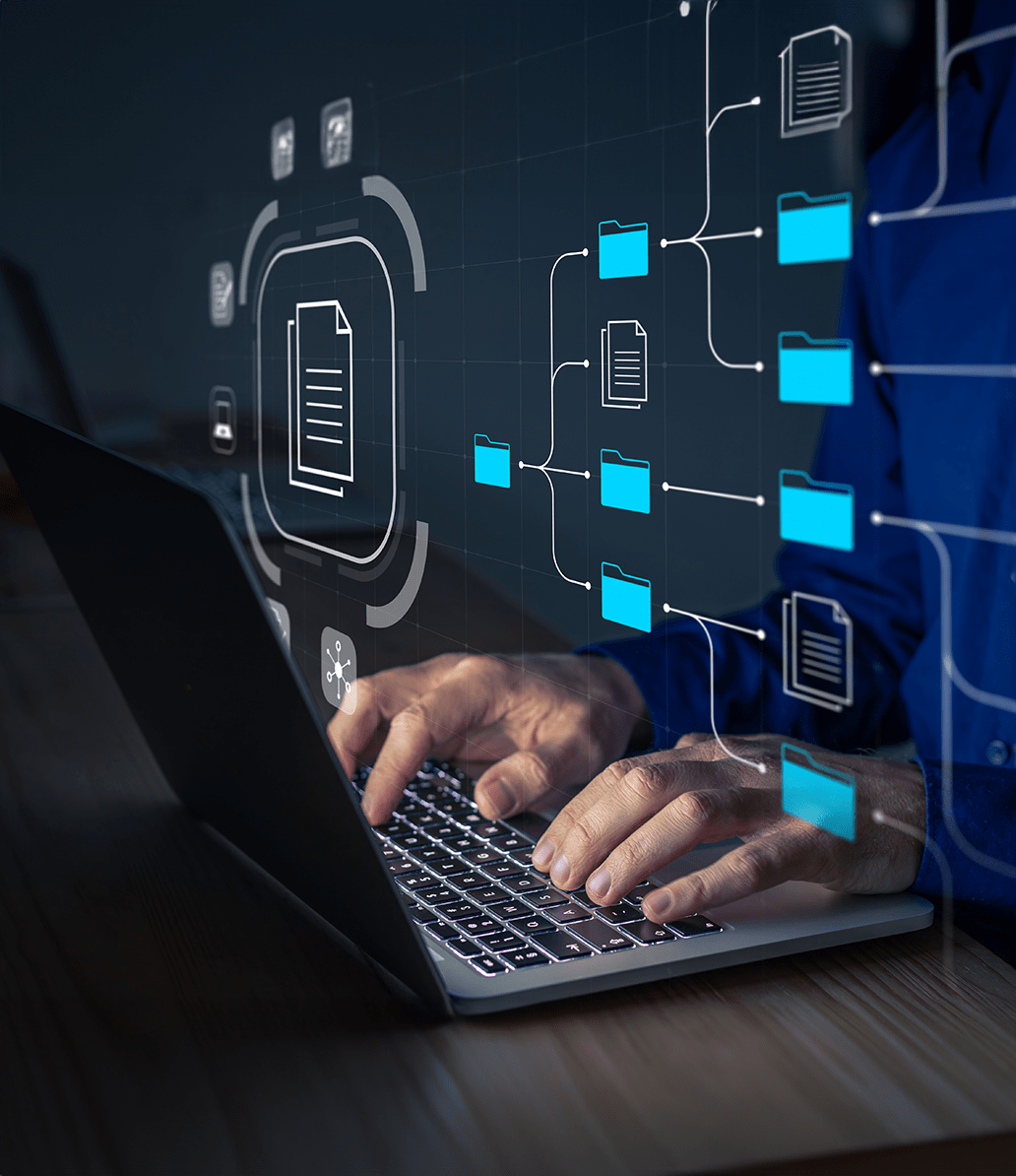

منهجية تقييم وتدقيق الأمن السيبراني

التخطيط: تحديد الأهداف والنطاق والنتائج المرجوة من التقييم أو التدقيق. تحديد المعايير أو اللوائح أو الأطر التي ستكون بمثابة أساس للتقييم

جمع المعلومات: جمع الوثائق والسياسات والإجراءات والتفاصيل ذات الصلة ببرنامج الأمن السيبراني للمنظمة

تقييم المخاطر: تقييم ممارسات ومنهجيات إدارة المخاطر في المنظمة. تحديد التهديدات ونقاط الضعف والمخاطر المحتملة على أصول معلومات المنظمة

الاختبار والتحليل: إجراء تقييمات الضعف أو اختبار الاختراق أو الاختبارات الفنية الأخرى لتحديد نقاط الضعف ونقاط الضعف في الأنظمة والشبكات

النتائج والإبلاغ: توثيق النتائج ، بما في ذلك نقاط الضعف التي تم تحديدها، وقضايا عدم الامتثال. وتعيين تصنيفات المخاطر أو مستويات الخطورة المحددة بناء على تأثيرها

منهجية تقييم وتدقيق الأمن السيبراني

التخطيط: تحديد الأهداف والنطاق والنتائج المرجوة من التقييم أو التدقيق. تحديد المعايير أو اللوائح أو الأطر التي ستكون بمثابة أساس للتقييم

جمع المعلومات: جمع الوثائق والسياسات والإجراءات والتفاصيل ذات الصلة ببرنامج الأمن السيبراني للمنظمة

تقييم المخاطر: تقييم ممارسات ومنهجيات إدارة المخاطر في المنظمة. تحديد التهديدات ونقاط الضعف والمخاطر المحتملة على أصول معلومات المنظمة

الاختبار والتحليل: إجراء تقييمات الضعف أو اختبار الاختراق أو الاختبارات الفنية الأخرى لتحديد نقاط الضعف ونقاط الضعف في الأنظمة والشبكات

النتائج والإبلاغ: توثيق النتائج ، بما في ذلك نقاط الضعف التي تم تحديدها، وقضايا عدم الامتثال. وتعيين تصنيفات المخاطر أو مستويات الخطورة المحددة بناء على تأثيرها

The process — Behind the scenes.

Initiate Cybersecurity Operating model.

Initiate Cybersecurity Operating model

Establish an Operating Model framework

Initiate Cybersecurity Operating model

Establish an Operating Model approach

Initiate Cybersecurity Operating model

Defining Vision, Principles, Capabilities.

Initiate Cybersecurity Operating model

Establish an organization Blueprint

Initiate Cybersecurity Operating model

Building an organization Roadmap

Initiate Cybersecurity Operating model

Implementing an organization Blueprint

Initiate Cybersecurity Operating model

خط الاعمال

SAMA

Defining the business continuity plan and strategy (BCP) and aligning it with the overall strategy

QMS

Raising the competitiveness of the establishment in front of competitors and being one step ahead of them

ISO 27001

Protecting the organization and protecting the assets of beneficiaries and suppliers

الأمن السيبراني

نهدف إلى دعم الأمن السيبراني لعملائنا خلال الرحلة بأكملها وتلبية المتطلبات

التحول الرقمي

التحول الرقمي هو التحول العميق الذي تمر به المؤسسات من خلال دمج التقنيات الرقمية في جميع جوانب عملياتها

The process — Behind the scenes.

Initiate Cybersecurity Operating model.

Establish an Operating Model framework.

Establish an Operating Model approach.

Defining organization Vision, Principles, Capabilities.

Establish an organization Blueprint.

Building an organization Roadmap.

Implementing an organization Blueprint.

something good about how the work is done

Web Design

Ceating brand identities, digital experiences, and print materials that communicate clearly.

― Learn more

Exclusive

Digital Marketing

Ceating brand identities, digital experiences, and print materials that communicate clearly.

― Learn more

Search Engine Optimization

Ceating brand identities, digital experiences, and print materials that communicate clearly.

― Learn more

Social Media

Ceating brand identities, digital experiences, and print materials that communicate clearly.

― Learn more

10+

Years of Operation

Our team have been running well about 10 years and keep going.

98%

Positive Feedback

Our team have been running well about 10 years and keep going.

2,664

Projects Completed

Our team have been running well about 10 years and keep going.

Hear from

happy

customers.

We have three projects with this template and that is because we love the design, the large number of possibilities to customize the template and the support received. We recommend it!

Ray Charles

Netflix Chief Designer

HUB is by far the best theme here in Themeforest, I don't think anyone can match it's code quality, design or anything anytime soon! I hope you sell 10 million copies, I'm soooo glad I found it

Markfortez

Envato User

I’m only just starting to work with this theme, but so far it looks great and extremely customizable. Not everything was clear to me though, but the support has been absolutely amazing.

Divinginwonderland

Envato User

I would give LiquidThemes are five stars for each category if I could! I LOVE the demo site I was able to easily download and customize - I’m going to have the best portfolio site ever! Yay microinteractions!

Brukmaxwell

Envato User

Make A Request

— 97.6 Customer Satisfaction

Hear from

happy

customers.

Bring your ideas to life with an intuitive visuals editor. Create, edit, and customize your website visually and see the changes instantly.

We have three projects with this template and that is because we love the design, the large number of possibilities to customize the template and the support received. We recommend it!

Ray Charles

Netflix Chief Designer

HUB is by far the best theme here in Themeforest, I don't think anyone can match it's code quality, design or anything anytime soon! I hope you sell 10 million copies, I'm soooo glad I found it

Markfortez

Envato User

I’m only just starting to work with this theme, but so far it looks great and extremely customizable. Not everything was clear to me though, but the support has been absolutely amazing.

Divinginwonderland

Envato User

I would give LiquidThemes are five stars for each category if I could! I LOVE the demo site I was able to easily download and customize - I’m going to have the best portfolio site ever! Yay microinteractions!