🇺🇸 Language

ما هي إدارة أجهزة الأمن السيبراني

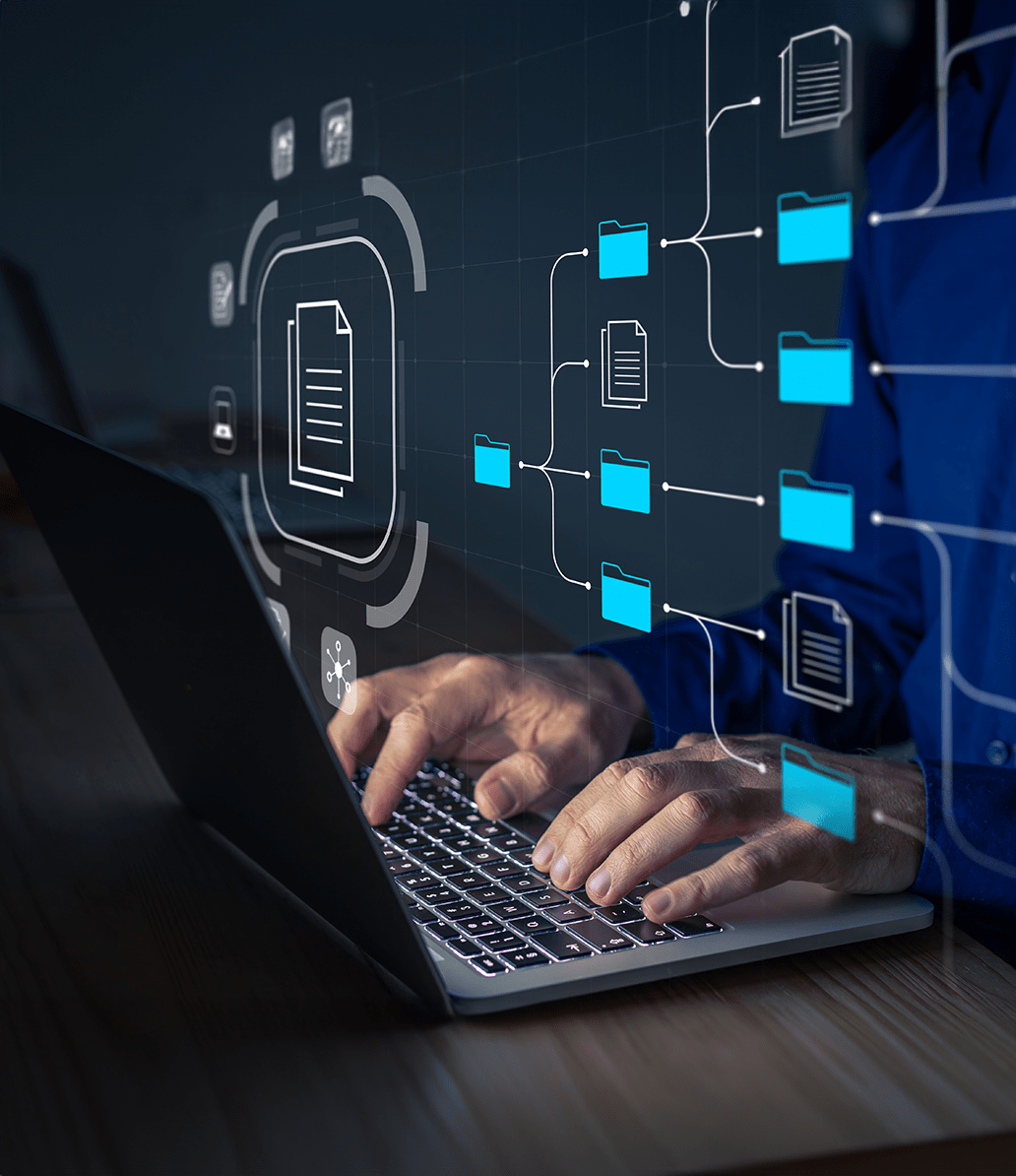

هي عملية مراقبة والتحكم في جميع الأجهزة المتصلة بشبكة المنظمة لضمان أمنها وتوافقها ووظائفها الصحيحة. وتشمل هذه الأجهزة أجهزة الكمبيوتر، والخوادم، والأجهزة المحمولة، وأجهزة إنترنت الأشياء (IoT)، وأجهزة التوجيه. تعد الإدارة الفعالة للأجهزة أمرا بالغ الأهمية للحفاظ على بنية أساسية آمنة وسليمة للشبكة

إدارة اجهزة الأمن السيبراني

إدارة اجهزة الأمن السيبراني

عناصر إدارة أجهزة الأمن السيبراني

• مخزون الجهاز

• التحكم في الوصول والمصادقة

• تسجيل الدخول والتدقيق

• مراقبة الجهاز وأداءه

• الاستجابة للحوادث

• الصيانة الدورية والتحديثات

Implementing the ISO 27001 Information Security Management System:

• A systematic study of information security risks within the organization

taking into account threats, vulnerabilities and the effects resulting.

• Design and implement a coherent and comprehensive set of

information security controls, risk handling procedures unacceptable risks.

• Adopting a comprehensive information security system to ensure

that information security controls continue to meet the organization's information security needs on an ongoing basis.

منهجية إدارة جهاز الأمن السيبراني

إدارة التصحيح : تنفيذ عملية إدارة تصحيح قوية لضمان التطبيق في الوقت المناسب لتحديثات البرامج الثابتة وتصحيحات البرامج وإصلاحات الأمان لجميع أجهزة الأمن السيبراني

الرصد والتنبيه: نشر أدوات وأنظمة مراقبة الأمان لمراقبة أجهزة الأمن السيبراني باستمرار بحثا عن الحوادث الأمنية المحتملة أو الحالات الشاذة أو الأنشطة الضارة

التحكم في الوصول: فرض ضوابط وصول قوية وآليات مصادقة لضمان وصول الموظفين المصرح لهم فقط إلى أجهزة الأمن السيبراني وإدارته

الاستجابة للحوادث والتعافي منها: وضع خطة استجابة للحوادث خصيصا لأجهزة الأمن السيبراني ، مع تحديد إجراءات تحديد الحوادث الأمنية واحتوائها والتحقيق فيها والتخفيف من حدتها

الصيانة الدورية والتحديثات: وضع جدولا زمنيا للصيانة الدورية لأجهزة الأمن السيبراني ، بما في ذلك الفحوصات للأجهزة وتحديثات البرامج الثابتة وترقيات البرامج وتصحيحات النظام

الوثائق : الاحتفاظ بالوثائق الشاملة المتعلقة بأجهزة الأمن السيبراني

How can Nozom help you?

Gap analysis (gap analysis) maturity assessment, penetration tests.

Design and operate security quality systems.

Conduct comprehensive audits and reviews of your organisation's cyber security situation.

Developing and formulating the organization's cyber security strategy.

Rehabilitation and employment services for security cadres, and the establishment of internal cyber security departments and offices.

Providing awareness campaigns and training courses for cyber security aimed at transferring knowledge and enhancing employee skills.

Applying the cyber security regulatory framework for service providers in the telecommunications, information technology and postal sectors.

Auditing and reviewing quality systems, and ensuring their compliance with regulatory and legislative requirements.

Installation and commissioning of security solutions (physical and electronic).

Formulate and implement an appropriate security incident response methodology and security incident reporting system

خط الاعمال

SAMA

Defining the business continuity plan and strategy (BCP) and aligning it with the overall strategy

QMS

Raising the competitiveness of the establishment in front of competitors and being one step ahead of them

ISO 27001

Protecting the organization and protecting the assets of beneficiaries and suppliers

الأمن السيبراني

نهدف إلى دعم الأمن السيبراني لعملائنا خلال الرحلة بأكملها وتلبية المتطلبات

التحول الرقمي

التحول الرقمي هو التحول العميق الذي تمر به المؤسسات من خلال دمج التقنيات الرقمية في جميع جوانب عملياتها

The process — Behind the scenes.

Initiate Cybersecurity Operating model.

Establish an Operating Model framework.

Establish an Operating Model approach.

Defining organization Vision, Principles, Capabilities.

Establish an organization Blueprint.

Building an organization Roadmap.

Implementing an organization Blueprint.

something good about how the work is done