🇺🇸 Language

ما هي إدارة الهوية وحقوق الوصول؟

ادارة الهوية وحقوق الوصول هي مجموعة من الممارسات والتقنيات التي تهدف إلى إدارة وتأمين هويات المستخدمين والسماح لهم بالوصول إلى الموارد والمعلومات المناسبة في نظام معلومات معين. تهدف إدارة الهوية إلى التحكم في منح الوصول إلى الموارد والبيانات بطريقة آمنة وفعالة. يتضمن ذلك إنشاء وتوثيق هويات المستخدمين وتعريف الصلاحيات والأدوات المناسبة لكل مستخدم، وإدارة دورة حياة الهوية (مثل إنشاء الحسابات وتعديلها وإلغائها)، ومتابعة ومراقبة استخدام

الدفاع السيبراني

الدفاع السيبراني

مكونات إدارة الهوية وحقوق الوصول

• مصادقة المستخدم

• توفير المستخدم

• التحكم في الوصول القائم على الدور

• طلب الوصول والموافقة

• مراجعة الوصول وإعادة التأهيل

• مراقبة الدخول وتسجيل الدخول

• تدريب وتوعية المستخدمين

Implementing the ISO 27001 Information Security Management System:

• A systematic study of information security risks within the organization

taking into account threats, vulnerabilities and the effects resulting.

• Design and implement a coherent and comprehensive set of

information security controls, risk handling procedures unacceptable risks.

• Adopting a comprehensive information security system to ensure

that information security controls continue to meet the organization's information security needs on an ongoing basis.

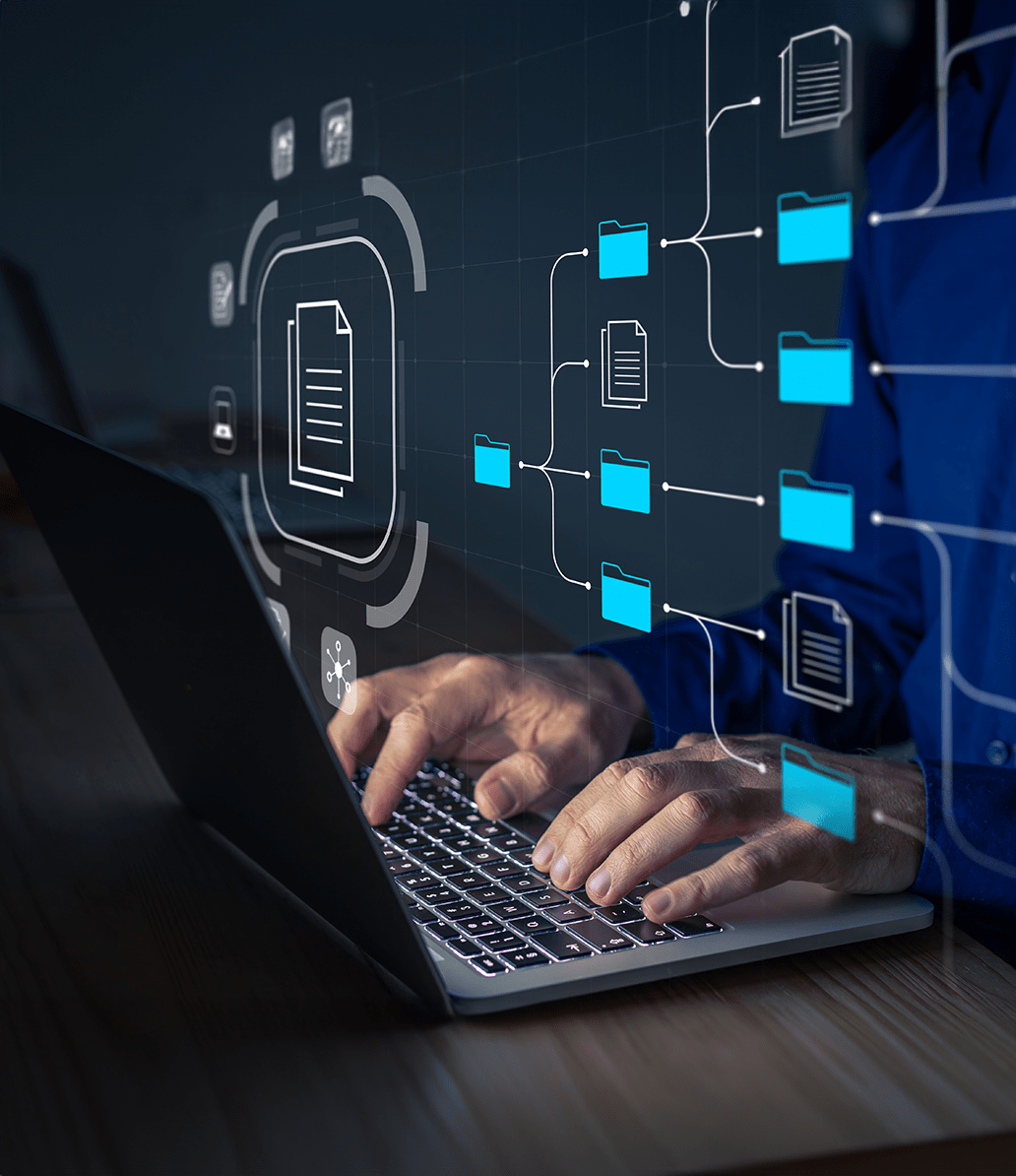

منهجية الهوية وحقوق الوصول

تنفيذ آليات تحديد هوية المستخدم والمصادقة ، مثل أسماء المستخدمين أو كلمات المرور أو القياسات الحيوية أو المصادقة متعددة العوامل ، للتحقق من هوية المستخدمين قبل منح حق الوصول

تطوير عملية لتوفير المستخدم والإعداد ، والتي تشمل إنشاء حسابات المستخدمين ، وتعيين حقوق الوصول الأولية بناء على الأدوار والمسؤوليات

تحديد الأدوار بناء على وظائف الوظيفة والمسؤوليات, ومتطلبات الوصول داخل المنظمة

إنشاء سيرعمل للمستخدمين لطلب الوصول إلى الأنظمة أو التطبيقات

مراجعة حقوق وصول المستخدم والتحقق منها بانتظام للتأكد من أنها لا تزال ضرورية ومناسبة

تحديد الحسابات المميزة ذات حقوق الوصول المرتفعة وتنفيذ عناصر التحكم لإدارة ومراقبة استخدامها. فرض مبادئ الامتياز الأقل وتنفيذ الوصول في الوقت المناسب للمستخدمين المتميزين

توفير برامج تدريب وتوعية منتظمة لتثقيف المستخدمين حول أفضل الممارسات الأمنية ، بما في ذلك نظافة كلمة المرور ، والتوعية بالهندسة الاجتماعية ، وممارسات الوصول الآمن

إجراء تقييمات وتدقيقات منتظمة لتقييم فعالية ضوابط إدارة حقوق الوصول والهوية

منهجية الهوية وحقوق الوصول

تنفيذ آليات تحديد هوية المستخدم والمصادقة ، مثل أسماء المستخدمين أو كلمات المرور أو القياسات الحيوية أو المصادقة متعددة العوامل ، للتحقق من هوية المستخدمين قبل منح حق الوصول

تطوير عملية لتوفير المستخدم والإعداد ، والتي تشمل إنشاء حسابات المستخدمين ، وتعيين حقوق الوصول الأولية بناء على الأدوار والمسؤوليات

تحديد الأدوار بناء على وظائف الوظيفة والمسؤوليات, ومتطلبات الوصول داخل المنظمة

إنشاء سيرعمل للمستخدمين لطلب الوصول إلى الأنظمة أو التطبيقات

مراجعة حقوق وصول المستخدم والتحقق منها بانتظام للتأكد من أنها لا تزال ضرورية ومناسبة

تحديد الحسابات المميزة ذات حقوق الوصول المرتفعة وتنفيذ عناصر التحكم لإدارة ومراقبة استخدامها. فرض مبادئ الامتياز الأقل وتنفيذ الوصول في الوقت المناسب للمستخدمين المتميزين

توفير برامج تدريب وتوعية منتظمة لتثقيف المستخدمين حول أفضل الممارسات الأمنية ، بما في ذلك نظافة كلمة المرور ، والتوعية بالهندسة الاجتماعية ، وممارسات الوصول الآمن

إجراء تقييمات وتدقيقات منتظمة لتقييم فعالية ضوابط إدارة حقوق الوصول والهوية

خط الاعمال

SAMA

Defining the business continuity plan and strategy (BCP) and aligning it with the overall strategy

QMS

Raising the competitiveness of the establishment in front of competitors and being one step ahead of them

ISO 27001

Protecting the organization and protecting the assets of beneficiaries and suppliers

الأمن السيبراني

نهدف إلى دعم الأمن السيبراني لعملائنا خلال الرحلة بأكملها وتلبية المتطلبات

التحول الرقمي

التحول الرقمي هو التحول العميق الذي تمر به المؤسسات من خلال دمج التقنيات الرقمية في جميع جوانب عملياتها

The process — Behind the scenes.

Initiate Cybersecurity Operating model.

Establish an Operating Model framework.

Establish an Operating Model approach.

Defining organization Vision, Principles, Capabilities.

Establish an organization Blueprint.

Building an organization Roadmap.

Implementing an organization Blueprint.

something good about how the work is done