🇺🇸 Language

ما هي خصوصية البيانات وحمايتها؟

أمن البيانات هو الحفاظ على سرية وسلامة المعلومات الرقمية من خلال تطبيق إجراءات وتقنيات الأمن السيبراني ويشمل حماية البيانات من الوصول غير المصرح به والتعديل والتخلص منها، وضمان توفر هذه البيانات عند الحاجة إليها. تطبيق أمن البيانات في الأمن السيبراني يتطلب تنفيذ مجموعة من الضوابط والإجراءات الأمنية، بما في ذلك تشفير البيانات، وإدارة الوصول، والنسخ الاحتياطي، وآليات الكشف عن التهديدات والاستجابة لها. كما يشمل أمن البيانات في الأمن السيبراني تحديد وتصنيف البيانات الحساسة، وتطبيق سياسات وممارسات لحماية هذه البيانات طوال دورة حياتها، من التجميع إلى الاستخدام والتخلص النهائي. الهدف الأساسي من أمن البيانات وحمايتها في الأمن السيبراني هو الحفاظ على سرية البيانات وسلامتها وتوافرها، وحماية المنظمة من المخاطر والتهديدات المرتبطة بالبيانات الرقمية.

خصوصية البيانات وحمايتها

عناصر خصوصية البيانات وحمايتها

• تصنيف البيانات

• سياسات وإجراءات خصوصية البيانات

• الموافقة والإشعار

• تقليل البيانات والحد من الغرض

• أمن البيانات

• إدارة البيانات

• الامتثال والحوكمة

• توعية الموظفين وتدريبهم

Implementing the ISO 27001 Information Security Management System:

• A systematic study of information security risks within the organization

taking into account threats, vulnerabilities and the effects resulting.

• Design and implement a coherent and comprehensive set of

information security controls, risk handling procedures unacceptable risks.

• Adopting a comprehensive information security system to ensure

that information security controls continue to meet the organization's information security needs on an ongoing basis.

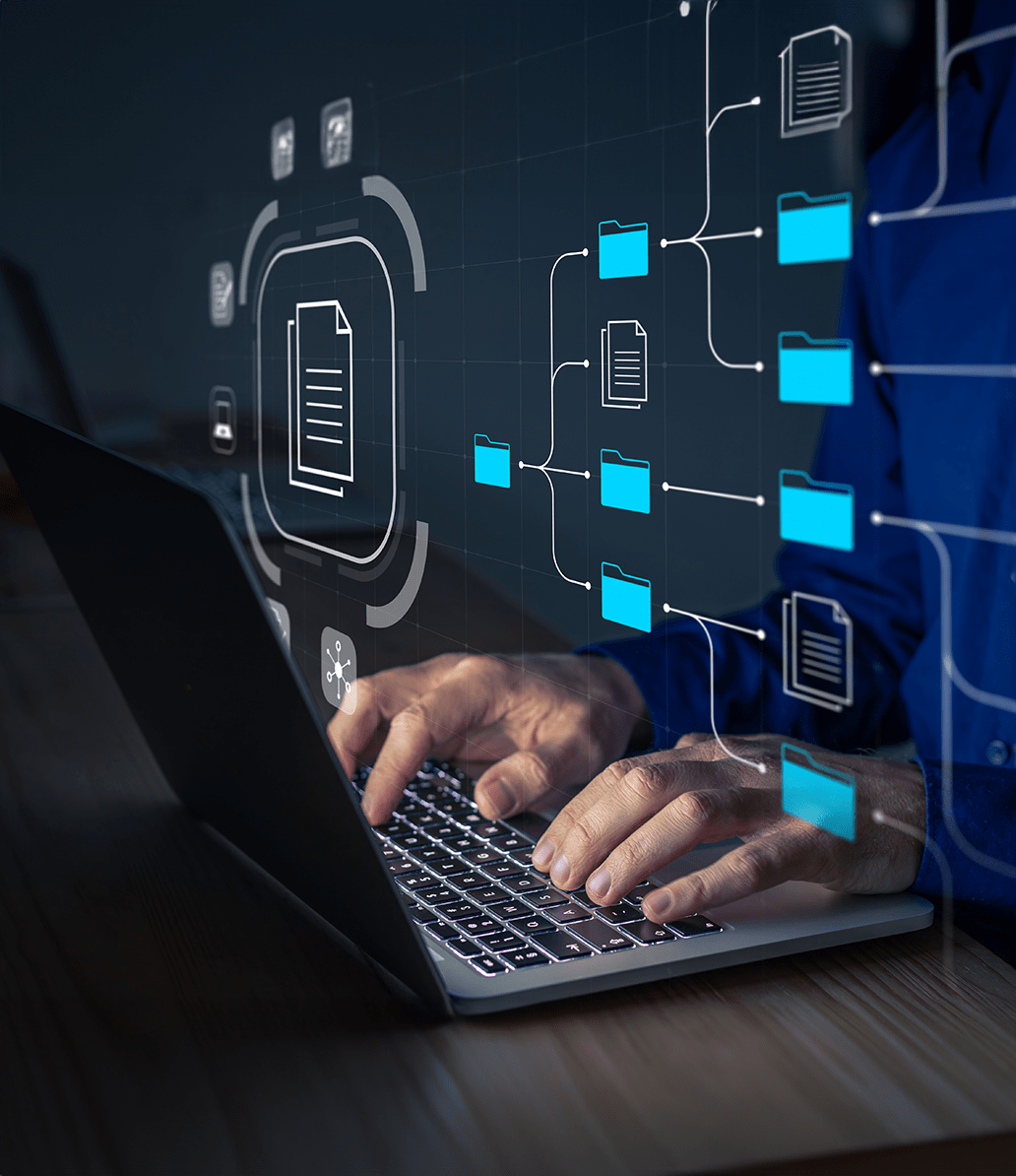

منهجية حماية البيانات والخصوصية

وضع سياسة الخصوصية التي تحددها المنظمة والتي تحدد أهداف ومبادئ الخصوصية للمنظمة

إجراء جرد شامل لجميع أصول البيانات داخل المنظمة. تصنيف البيانات بناء على الحساسية والمتطلبات التنظيمية وتأثير الأعمال عليها

إجراء تقييمات تأثير الخصوصية لتحديد وتقييم مخاطر الخصوصية المرتبطة بأنشطة معالجة البيانات

تضمين الخصوصية في تصميم الأنظمة والتطبيقات والعمليات

وضع إجراءات واضحة وشفافة لجمع البيانات الشخصية

تنفيذ ضوابط الوصول المناسبة لضمان أن الأفراد المصرح لهم فقط يمكنهم الوصول إلى البيانات الشخصية والتعامل معها

تطوير عمليات لتمكين الأفراد من ممارسة حقوقهم ، بما في ذلك الوصول والتصحيح والمحو والاعتراض على معالجة بياناتهم الشخصية

وضع خطة للاستجابة للحوادث للكشف عن انتهاكات البيانات والاستجابة لها والتخفيف من آثارها

إجراء برامج تدريب وتوعية منتظمة بشأن الخصوصية للموظفين للتأكد من فهمهم لمسؤولياتهم والتزاماتهم فيما يتعلق بخصوصية البيانات

إجراء عمليات التدقيق الداخلي والتقييمات لضمان الامتثال لمتطلبات الخصوصية

The process — Behind the scenes.

Initiate Cybersecurity Operating model.

Initiate Cybersecurity Operating model

Establish an Operating Model framework

Initiate Cybersecurity Operating model

Establish an Operating Model approach

Initiate Cybersecurity Operating model

Defining Vision, Principles, Capabilities.

Initiate Cybersecurity Operating model

Establish an organization Blueprint

Initiate Cybersecurity Operating model

Building an organization Roadmap

Initiate Cybersecurity Operating model

Implementing an organization Blueprint

Initiate Cybersecurity Operating model

How can Nozom help you?

Gap analysis (gap analysis) maturity assessment, penetration tests.

Design and operate security quality systems.

Conduct comprehensive audits and reviews of your organisation's cyber security situation.

Developing and formulating the organization's cyber security strategy.

Rehabilitation and employment services for security cadres, and the establishment of internal cyber security departments and offices.

Providing awareness campaigns and training courses for cyber security aimed at transferring knowledge and enhancing employee skills.

Applying the cyber security regulatory framework for service providers in the telecommunications, information technology and postal sectors.

Auditing and reviewing quality systems, and ensuring their compliance with regulatory and legislative requirements.

Installation and commissioning of security solutions (physical and electronic).

Formulate and implement an appropriate security incident response methodology and security incident reporting system

خط الاعمال

SAMA

Defining the business continuity plan and strategy (BCP) and aligning it with the overall strategy

QMS

Raising the competitiveness of the establishment in front of competitors and being one step ahead of them

ISO 27001

Protecting the organization and protecting the assets of beneficiaries and suppliers

الأمن السيبراني

نهدف إلى دعم الأمن السيبراني لعملائنا خلال الرحلة بأكملها وتلبية المتطلبات

التحول الرقمي

التحول الرقمي هو التحول العميق الذي تمر به المؤسسات من خلال دمج التقنيات الرقمية في جميع جوانب عملياتها

— 97.6 Customer Satisfaction

Hear from

happy

customers.

Bring your ideas to life with an intuitive visuals editor. Create, edit, and customize your website visually and see the changes instantly.

We have three projects with this template and that is because we love the design, the large number of possibilities to customize the template and the support received. We recommend it!

Ray Charles

Netflix Chief Designer

HUB is by far the best theme here in Themeforest, I don't think anyone can match it's code quality, design or anything anytime soon! I hope you sell 10 million copies, I'm soooo glad I found it

Markfortez

Envato User

I’m only just starting to work with this theme, but so far it looks great and extremely customizable. Not everything was clear to me though, but the support has been absolutely amazing.

Divinginwonderland

Envato User

I would give LiquidThemes are five stars for each category if I could! I LOVE the demo site I was able to easily download and customize - I’m going to have the best portfolio site ever! Yay microinteractions!