🇺🇸 Language

ما هي حماية التطبيقات السيبرانية؟

تتضمن حماية التطبيقات السيبرانية تنفيذ تدابير وممارسات لتأمين تطبيقات البرامج من التهديدات ونقاط الضعف المحتملة. يهدف إلى ضمان سرية التطبيقات ونزاهتها وتوافرها، فضلا عن حمايتها من الوصول غير المصرح به وانتهاكات البيانات والهجمات الإلكترونية الأخرى

حماية التطبيقات السيبرانية

الدفاع السيبراني

عناصر حماية التطبيقات السيبرانية

• اتصال آمن

• ضوابط المصادقة والتحكم بالوصول

• ممارسات تطوير البرمجيات الآمنة

• حماية البيانات

• تكوين آمن

• تسجيل والمراقبة

• معالجة الأخطاء الآمنة

• إدارة المخاطر من طرف ثالث

• النشر الآمن

Implementing the ISO 27001 Information Security Management System:

• A systematic study of information security risks within the organization

taking into account threats, vulnerabilities and the effects resulting.

• Design and implement a coherent and comprehensive set of

information security controls, risk handling procedures unacceptable risks.

• Adopting a comprehensive information security system to ensure

that information security controls continue to meet the organization's information security needs on an ongoing basis.

أنواع التطبيقات السيبرانية

المتطلبات ومرحلة التصميم

تحديد وتوثيق متطلبات الأمان للتطبيق بناء على أفضل الممارسات الصناعية والمعايير التنظيمية

مرحلة التطوير الآمن

تنفيذ آليات التسجيل لالتقاط ومراقبة أحداث التطبيق والأخطاء والأنشطة المتعلقة بالأمان. قم بإعداد نظام مراقبة أمان لاكتشاف الحوادث الأمنية المحتملة والاستجابة لها في الوقت الفعلي

وضع خطة استجابة للحوادث لمعالجة الحوادث الأمنية ، بما في ذلك خطوات الاحتواء والتحقيق والتعافي

إجراء تقييمات أمنية منتظمة والتدقيق لضمان الضوابط الأمنية للتطبيق حتى الآن وفعالة

تنفيذ تكوينات آمنة لخوادم التطبيقات والأطر والتبعيات، باتباع أفضل الممارسات الصناعية وإرشادات الأمان

إجراء اختبار أمان شامل ، بما في ذلك فحص الثغرات الأمنية واختبار الاختراق ومراجعات رمز الأمان ، لتحديد الثغرات الأمنية ومعالجتها

إجراء مراجعات مدونة السلوك واستخدام أدوات الاختبار الآلي لتحديد ومعالجة الثغرات الأمنية. تطبيق إرشادات الأمان وأفضل الممارسات الخاصة بلغة البرمجة أو إطار العمل أو منصة التطوير

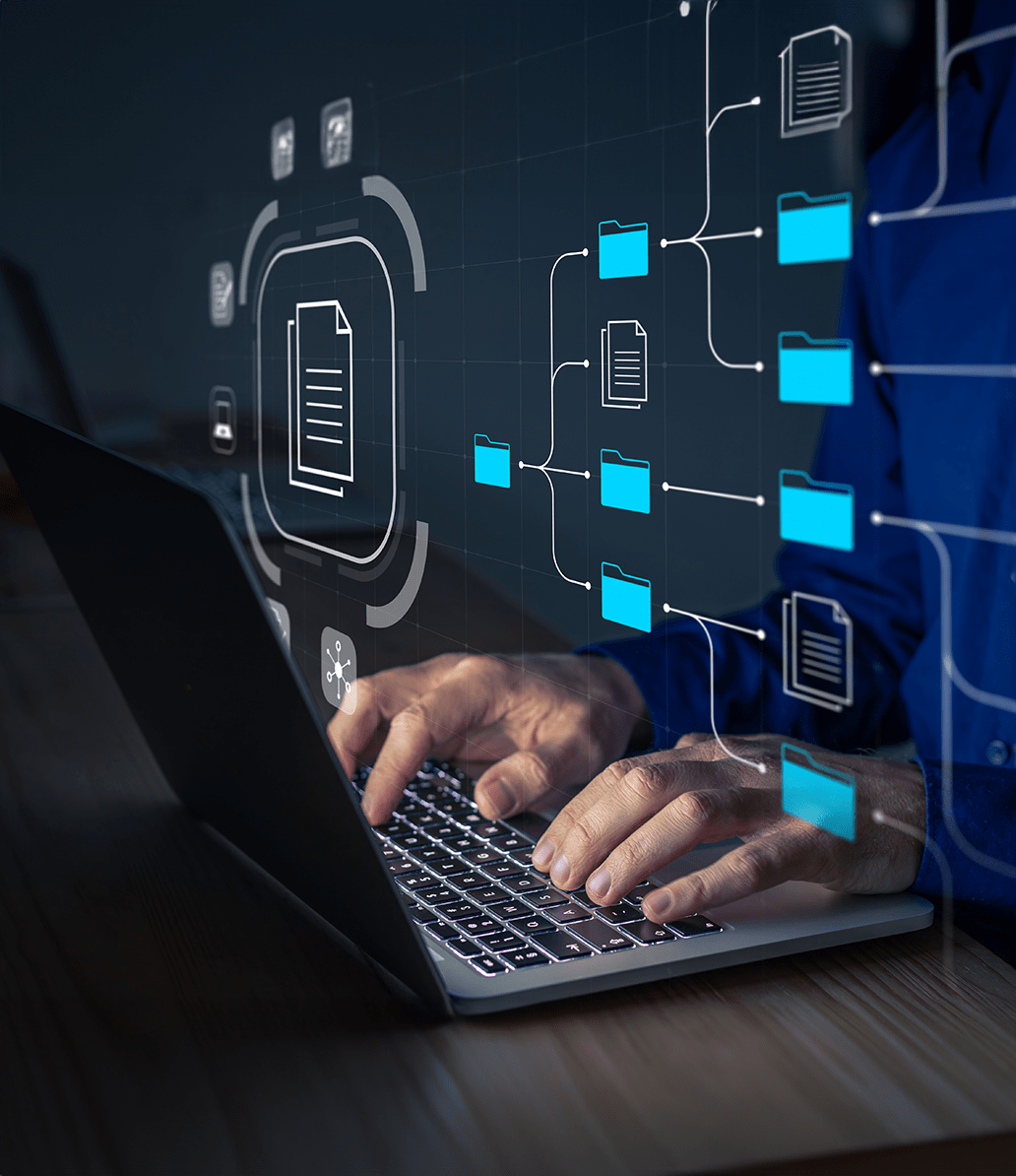

The methodology of the protection of cyber applications

Requirements and Design Phase

Identify and document security requirements for the application based on industry best practices and regulatory standards.

Secure Development Phase

Implement logging mechanisms to capture and monitor application events, errors, and security-related activities. Set up a security monitoring system to detect and respond to potential security incidents in real-time.

Develop an incident response plan to address security incidents, including steps for containment, investigation, and recovery.

Perform regular security assessments and audits to ensure the application's security controls are up to date and effective.

Implement secure configurations for application servers, frameworks, and dependencies, following industry best practices and security guidelines.

Conduct thorough security testing, including vulnerability scanning, penetration testing, and security code reviews, to identify and remediate vulnerabilities.

Conduct code reviews and use automated testing tools to identify and address security flaws. Apply security guidelines and best practices specific to the programming language, framework, or development platform.

The methodology of the protection of cyber applications

Identify and document security requirements for the application based on industry best practices and regulatory standards.

Conduct code reviews and use automated testing tools to identify and address security flaws. Apply security guidelines and best practices specific to the programming language, framework, or development platform.

Conduct thorough security testing, including vulnerability scanning, penetration testing, and security code reviews, to identify and remediate vulnerabilities.

Implement secure configurations for application servers, frameworks, and dependencies, following industry best practices and security guidelines.

Implement strong authentication mechanisms, such as password policies, multi-factor authentication (MFA), or biometrics.

Encrypt sensitive data at rest and in transit to protect it from unauthorized access or disclosure. Implement secure data storage practices, including proper access controls, data masking, and anonymization.

Implement logging mechanisms to capture and monitor application events, errors, and security-related activities. Set up a security monitoring system to detect and respond to potential security incidents in real-time.

Develop an incident response plan to address security incidents, including steps for containment, investigation, and recovery.

Perform regular security assessments and audits to ensure the application's security controls are up to date and effective.

The process — Behind the scenes.

Initiate Cybersecurity Operating model.

Initiate Cybersecurity Operating model

Establish an Operating Model framework

Initiate Cybersecurity Operating model

Establish an Operating Model approach

Initiate Cybersecurity Operating model

Defining Vision, Principles, Capabilities.

Initiate Cybersecurity Operating model

Establish an organization Blueprint

Initiate Cybersecurity Operating model

Building an organization Roadmap

Initiate Cybersecurity Operating model

Implementing an organization Blueprint

Initiate Cybersecurity Operating model

How can Nozom help you?

Gap analysis (gap analysis) maturity assessment, penetration tests.

Design and operate security quality systems.

Conduct comprehensive audits and reviews of your organisation's cyber security situation.

Developing and formulating the organization's cyber security strategy.

Rehabilitation and employment services for security cadres, and the establishment of internal cyber security departments and offices.

Providing awareness campaigns and training courses for cyber security aimed at transferring knowledge and enhancing employee skills.

Applying the cyber security regulatory framework for service providers in the telecommunications, information technology and postal sectors.

Auditing and reviewing quality systems, and ensuring their compliance with regulatory and legislative requirements.

Installation and commissioning of security solutions (physical and electronic).

Formulate and implement an appropriate security incident response methodology and security incident reporting system

خط الاعمال

SAMA

Defining the business continuity plan and strategy (BCP) and aligning it with the overall strategy

QMS

Raising the competitiveness of the establishment in front of competitors and being one step ahead of them

ISO 27001

Protecting the organization and protecting the assets of beneficiaries and suppliers

التحول الرقمي

التحول الرقمي هو التحول العميق الذي تمر به المؤسسات من خلال دمج التقنيات الرقمية في جميع جوانب عملياتها

التحول الرقمي

التحول الرقمي هو التحول العميق الذي تمر به المؤسسات من خلال دمج التقنيات الرقمية في جميع جوانب عملياتها

The process — Behind the scenes.

Initiate Cybersecurity Operating model.

Establish an Operating Model framework.

Establish an Operating Model approach.

Defining organization Vision, Principles, Capabilities.

Establish an organization Blueprint.

Building an organization Roadmap.

Implementing an organization Blueprint.

something good about how the work is done

ISO Standards

ISO/IEC 27001

ISO/IEC 27001

ISO/IEC 27001 is the international standard for information security.

Setting specification for an effective ISMS (information security management system).

ISO 27001's best-practice approach helps organizations manage their information security by addressing people, processes and technology.

ISO/IEC 27017 is a security standard developed for cloud service providers and users to make a safer cloud-based environment and reduce the risk of security problems.

ISO/IEC 27018

ISO/IEC 27018:2019

Confidentiality is a key concern in a cloud computing environment.

ISO/IEC 27018:2019 takes into consideration the regulatory requirements for the protection of identifiable personal information (IPI) that may be applicable in the context of risk assessment.

ISO/IEC 27018:2019 sets out guidelines related to a cloud service provider’s information security.

Information Security Management

NOZOM will Support you by:

Plan the implementation and operation of your service management system.

Implement the service management plan.

Monitor measure and review the achievement of service management objectives.

Identify actions for continual improvement.

ISO/IEC 31000

ISO/IEC 31000

The ISO 31000 risk management standard defines the requirements for effective risk management in enterprises, which can be applied to the planning, management activities.

The ISO 31000 communication processes in public, private or social areas, aiming to increase operational efficiency, management, shareholder trust.

The ISO 31000 minimizes deferent kinds of losses.

ISO/IEC 31000

ISO/IEC 31000 Result

ISO/IEC 31000 Enterprise Risk Management System Certificate shows that the organization has a corporate identity and gives reputation to its competitors.

In the ruthless competition conditions of today's world, every effort is to be one step ahead of the competitors.

Information Security Management

NOZOM will Support you by:

Plan the implementation and operation of your service management system.

Implement the service management plan.

Monitor measure and review the achievement of service management objectives.

Identify actions for continual improvement.

ISO/IEC 22301

ISO/IEC 22301

ISO 22301 Business Continuity Management System, establishes processes, procedures, decisions and activities

ISO 22301 ensures the continuation of the establishment activity as a result of the interruption of an activity after an unexpected negative situation within the company.

ISO 22301 measure the ability of the organization to provide the products or services continues to be determined at an acceptable levels.

proactive and reactive plans to help organizations avoid crises and disasters, they help to ensure that such situations can be quickly restored to the usual situation.

Information Security Management

NOZOM will Support you by:

Plan the implementation and operation of your service management system.

Implement the service management plan.

Monitor measure and review the achievement of service management objectives.

Identify actions for continual improvement.

ISO/IEC 20000

ISO/IEC 20000

ISO 20000 certification can help improve your organization’s reputation and set you aside from the competition.

building credibility and trust in your ability to manage your IT services effectively, it can elevate your organization when looking for new business opportunities.

ISO/IEC 20000 is the international ITSM (IT service management) standard, It enables IT departments to ensure that their ITSM processes are aligned with the business’s needs and international best practices.

ISO/IEC 20000

ISO/IEC 20000 Result

The standard describes a set of management processes designed to help you deliver more effective IT services.

It gives you the methodology and the framework to help you manage your ITSM.

allowing you in proving that your company follows the best practices; in turn, these best practices will help your organization to improve your delivery of IT services.

Information Security Management

NOZOM will Support you by:

Plan the implementation and operation of your service management system.

Implement the service management plan.

Monitor measure and review the achievement of service management objectives.

Identify actions for continual improvement.

Web Design

Ceating brand identities, digital experiences, and print materials that communicate clearly.

― Learn more

Exclusive

Digital Marketing

Ceating brand identities, digital experiences, and print materials that communicate clearly.

― Learn more

Search Engine Optimization

Ceating brand identities, digital experiences, and print materials that communicate clearly.

― Learn more

Social Media

Ceating brand identities, digital experiences, and print materials that communicate clearly.

― Learn more

10+

Years of Operation

Our team have been running well about 10 years and keep going.

98%

Positive Feedback

Our team have been running well about 10 years and keep going.

2,664

Projects Completed

Our team have been running well about 10 years and keep going.

Hear from

happy

customers.

We have three projects with this template and that is because we love the design, the large number of possibilities to customize the template and the support received. We recommend it!

Ray Charles

Netflix Chief Designer

HUB is by far the best theme here in Themeforest, I don't think anyone can match it's code quality, design or anything anytime soon! I hope you sell 10 million copies, I'm soooo glad I found it

Markfortez

Envato User

I’m only just starting to work with this theme, but so far it looks great and extremely customizable. Not everything was clear to me though, but the support has been absolutely amazing.

Divinginwonderland

Envato User

I would give LiquidThemes are five stars for each category if I could! I LOVE the demo site I was able to easily download and customize - I’m going to have the best portfolio site ever! Yay microinteractions!

Brukmaxwell

Envato User

Make A Request

— 97.6 Customer Satisfaction

Hear from

happy

customers.

Bring your ideas to life with an intuitive visuals editor. Create, edit, and customize your website visually and see the changes instantly.

We have three projects with this template and that is because we love the design, the large number of possibilities to customize the template and the support received. We recommend it!

Ray Charles

Netflix Chief Designer

HUB is by far the best theme here in Themeforest, I don't think anyone can match it's code quality, design or anything anytime soon! I hope you sell 10 million copies, I'm soooo glad I found it

Markfortez

Envato User

I’m only just starting to work with this theme, but so far it looks great and extremely customizable. Not everything was clear to me though, but the support has been absolutely amazing.

Divinginwonderland

Envato User

I would give LiquidThemes are five stars for each category if I could! I LOVE the demo site I was able to easily download and customize - I’m going to have the best portfolio site ever! Yay microinteractions!