🇺🇸 Language

ما هي استراتيجية الأمن السيبراني؟

تهدف استراتيجية الامن السيبراني الى حماية المؤسسات والأفراد من التهديدات المتطورة باستمرار. إن تطوير استراتيجية شاملة للأمن السيبراني أصبح ضروريًا لضمان سلامة البيانات الحساسة والحفاظ على استمرارية الأعمال. هذه الاستراتيجية تشمل تدابير وقائية لمنع الاختراقات، وخطط استجابة للحوادث لإدارة التأثيرات السلبية، بالإضافة إلى تطوير ثقافة الأمن السيبراني داخل المؤسسة. من خلال اعتماد نهج متعدد الطبقات، يمكن للمؤسسات تعزيز قدراتها على مواجهة التحديات المستمرة في مجال الأمن السيبراني وضمان حماية أصولها الحيوية في العصر الرقمي.

عناصر إستراتيجية الأمن السيبراني

• الرؤية والاهداف

• تحليل الوضع الحالي

• المبادرات و الإجراءات الاستراتيجية

• تخصيص الموارد وإدارة المخاطر

• مقاييس الأداء والتقييم

• خطة التنفيذ

• التواصل وإشراك أصحاب المصلحة

• الجدول الزمني والمراحل

Implementing the ISO 27001 Information Security Management System:

• A systematic study of information security risks within the organization

taking into account threats, vulnerabilities and the effects resulting.

• Design and implement a coherent and comprehensive set of

information security controls, risk handling procedures unacceptable risks.

• Adopting a comprehensive information security system to ensure

that information security controls continue to meet the organization's information security needs on an ongoing basis.

المنهجية استراتيجية الأمن السيبراني

تحليل وتقييم المخاطر: يشمل تحليل الأصول الرقمية وتحديد التهديدات المحتملة وتقييم الضعف في النظام لتحديد المخاطر السيبرانية المحتملة

تطوير السياسات والإجراءات: يتضمن وضع سياسات وإجراءات تنظيمية لتعزيز الأمان السيبراني، بما في ذلك إرشادات لاستخدام تقنيات وأدوات الحماية، وتحديد المسؤوليات والتعليمات للموظفين والمستخدمين

حماية البنية التحتية والأنظمة: يتضمن تنفيذ تقنيات الحماية السيبرانية مثل جدران الحماية، وبرامج مكافحة الفيروسات، ونظم الكشف عن التسلل، وأدوات إدارة الهوية والوصول

التعامل مع الحوادث والاستجابة للطوارئ: يشمل وضع خطط استجابة للطوارئ وتطوير إجراءات للتعامل مع الاختراقات والحوادث السيبرانية، بما في ذلك استعادة النظم وتقييم الأضرار وإصلاح الثغرات

التوعية والتدريب: يشمل توفير التدريب والتوعية للموظفين والمستخدمين حول أهمية الأمن السيبراني وممارسات السلامة السيبرانية، وكيفية التعامل مع التهديدات الشائعة

المتابعة والتقييم المستمر: يتضمن رصد وتقييم الأداء والمعايير الأمنية بانتظام، وتحديث السياسات والإجراءات بناءً على التهديدات الجديدة وتغيرات التكنولوجيا

تخطيط الاستجابة للحوادث: وضع خطة استجابة للحوادث تحدد الخطوات التي يجب اتخاذها في حالة وقوع حادث أمني

المراقبة والتحسين المستمر: تنفيذ آليات المراقبة المستمرة للأنظمة والشبكات للكشف عن التهديدات المحتملة والاستجابة لها في الوقت الفعلي

التعاون والشراكات: تعزيز التعاون مع أصحاب المصلحة الخارجيين ، مثل نظرائهم في الصناعة والوكالات الحكومية وموردي الأمن

المراجعة والتحديث بانتظام: مراجعة وتحديث استراتيجية الأمن السيبراني للتكيف مع التهديدات المتطورة والتغيرات في التكنولوجيا ومتطلبات العمل الجديدة

المنهجية استراتيجية الأمن السيبراني

تحليل وتقييم المخاطر: يشمل تحليل الأصول الرقمية وتحديد التهديدات المحتملة وتقييم الضعف في النظام لتحديد المخاطر السيبرانية المحتملة

تطوير السياسات والإجراءات: يتضمن وضع سياسات وإجراءات تنظيمية لتعزيز الأمان السيبراني، بما في ذلك إرشادات لاستخدام تقنيات وأدوات الحماية، وتحديد المسؤوليات والتعليمات للموظفين والمستخدمين

حماية البنية التحتية والأنظمة: يتضمن تنفيذ تقنيات الحماية السيبرانية مثل جدران الحماية، وبرامج مكافحة الفيروسات، ونظم الكشف عن التسلل، وأدوات إدارة الهوية والوصول

التعامل مع الحوادث والاستجابة للطوارئ: يشمل وضع خطط استجابة للطوارئ وتطوير إجراءات للتعامل مع الاختراقات والحوادث السيبرانية، بما في ذلك استعادة النظم وتقييم الأضرار وإصلاح الثغرات

التوعية والتدريب: يشمل توفير التدريب والتوعية للموظفين والمستخدمين حول أهمية الأمن السيبراني وممارسات السلامة السيبرانية، وكيفية التعامل مع التهديدات الشائعة

المتابعة والتقييم المستمر: يتضمن رصد وتقييم الأداء والمعايير الأمنية بانتظام، وتحديث السياسات والإجراءات بناءً على التهديدات الجديدة وتغيرات التكنولوجيا

تخطيط الاستجابة للحوادث: وضع خطة استجابة للحوادث تحدد الخطوات التي يجب اتخاذها في حالة وقوع حادث أمني

المراقبة والتحسين المستمر: تنفيذ آليات المراقبة المستمرة للأنظمة والشبكات للكشف عن التهديدات المحتملة والاستجابة لها في الوقت الفعلي

التعاون والشراكات: تعزيز التعاون مع أصحاب المصلحة الخارجيين ، مثل نظرائهم في الصناعة والوكالات الحكومية وموردي الأمن

المراجعة والتحديث بانتظام: مراجعة وتحديث استراتيجية الأمن السيبراني للتكيف مع التهديدات المتطورة والتغيرات في التكنولوجيا ومتطلبات العمل الجديدة

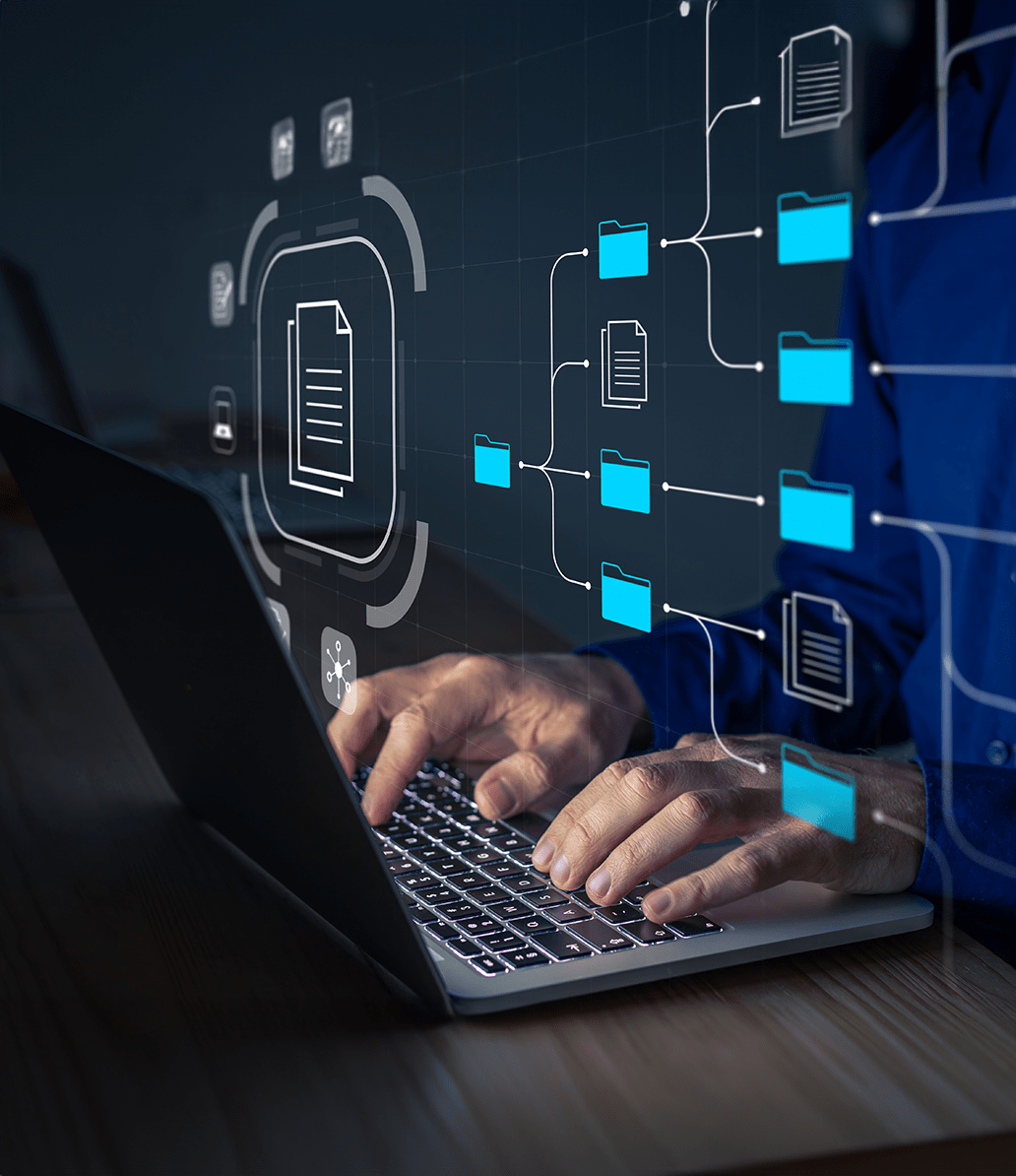

The process — Behind the scenes.

Initiate Cybersecurity Operating model.

Initiate Cybersecurity Operating model

Establish an Operating Model framework

Initiate Cybersecurity Operating model

Establish an Operating Model approach

Initiate Cybersecurity Operating model

Defining Vision, Principles, Capabilities.

Initiate Cybersecurity Operating model

Establish an organization Blueprint

Initiate Cybersecurity Operating model

Building an organization Roadmap

Initiate Cybersecurity Operating model

Implementing an organization Blueprint

Initiate Cybersecurity Operating model

How can Nozom help you?

Determine the organization's aspirations and value.

Analysis of the current situation.

Determine the position of the organization.

Setting long/short goals and objectives.

Developing cyber security.

Evaluate available resources. Allocation of cyber security resources and monitoring.

Designing the organization's action plan.

Developing a cyber security strategy roadmap

The process — Behind the scenes.

Initiate Cybersecurity Operating model.

Establish an Operating Model framework.

Establish an Operating Model approach.

Defining organization Vision, Principles, Capabilities.

Establish an organization Blueprint.

Building an organization Roadmap.

Implementing an organization Blueprint.

something good about how the work is done

خط الاعمال

الأمن السيبراني

نهدف إلى دعم الأمن السيبراني لعملائنا خلال الرحلة بأكملها وتلبية المتطلبات

التحول الرقمي

التحول الرقمي هو التحول العميق الذي تمر به المؤسسات من خلال دمج التقنيات الرقمية في جميع جوانب عملياتها

SAMA

Defining the business continuity plan and strategy (BCP) and aligning it with the overall strategy

QMS

Raising the competitiveness of the establishment in front of competitors and being one step ahead of them

ISO 27001

Protecting the organization and protecting the assets of beneficiaries and suppliers